【风险预警】关于Apache ShardingSphere 远程代码执行漏洞预警提示

发布时间:2020年03月16日 12:48发布人:赵辰阳访问次数:

2020年3月10日,监测发现Apache ShardingSphere存在远程代码执行漏洞(CVE-2020-1947)。经过验证,受影响版本为4.0.1以下版本。攻击者可通过提交任意 YAML 代码实现远程代码执行。另值得注意的是该服务的默认后台管理账号及密码均为弱口令 admin。鉴于漏洞危害较大,特提示各单位做好补丁升级、安全防护工作。

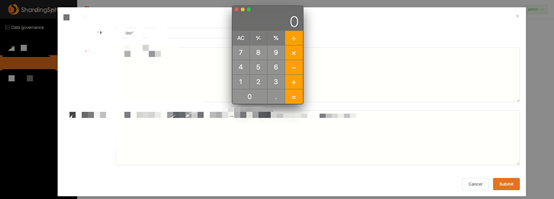

验证截图如下:

建议各单位及时排查风险隐患,做好防范应对,具体建议如下:

一、 排查漏洞影响,修复安全隐患。

各单位应做好漏洞排查工作,检查所属系统是否使用Apache ShardingSphere服务且版本低于4.0.1。如确认使用则受此漏洞影响,按照以下方式进行修复。

(一)升级至官方最新版本

Apache官方已于新版本中修复该漏洞,链接参见:https://github.com/apache/incubator-shardingsphere/releases

(二)无法及时完成升级的系统

建议通过加强网络访问控制、限制用户访问等技术防护手段,以降低安全威胁及入侵风险。

二、加强密码管理,提高口令安全。

各单位应加强密码安全管理,切实保障口令安全,坚决杜绝弱口令、默认口令、空口令等不安全口令使用,提高安全保障水平。

三、强化预警通报,协同防护处置机制。

建立健全网络安全应急机制,加强安全监测和值班值守。发生网络安全事件,各单位应按照《江苏省教育系统网络安全事件应急预案》及时上报,并组织技术力量对受害主机进行处置,降低事件带来的影响与损失。